Una excelente práctica en cualquier Sistema Operativo es personalizar las configuraciones, eliminando las que vienen por defecto, por lo que veremos algunas herramientas que posee Windws, para elevar los niveles de seguridad en los equipos. Usaremos la creación de perfiles de usuarios de equipo como invitados; estos serán asociados un grupo donde es posible administrarlos y por último, veremos cómo definir políticas -por ejemplo, denegar la ejecución de aplicaciones fuera de nuestro control en estos grupos.

Estas buenas prácticas resultan de utilidad en empresas, y también benefician a las familias, protegiendo a los más chicos en la ejecución de aplicaciones no deseadas.

Actualmente vemos que a diario surgen nuevas amenazas que afectan a los Sistemas Operativos. En el contexto hogareño, suele darse que diferentes usuarios usan una misma computadora y toman distintos recaudos, generando que se pierda el control en la ejecución de aplicaciones, lo que podría derivar en la infección con distintas amenazas. Es por eso que en esta entrada veremos tres formas de aumentar la seguridad en equipos con Windows 7 utilizando sus propias herramientas.

Empezando por los privilegios

Un aspecto muy importante en este Sistema Operativo es el de los permisos en los perfiles. Como en Linux está el súper usuario root, aquí existe la posibilidad de contar con distintas sesiones de menor cantidad de privilegios; en Windows estas se pueden crear y establecer permisos para lo que cada uno necesita usar. Esto permite dejar el usuario Administrador solo para fines de administración del equipo como instalación de aplicaciones o actualizaciones, entre otros.

Para crear un nuevo perfil, se debe ingresar al Panel de Control y allí en el ícono “Cuentas de usuarios”. Una vez dentro se debe acceder a Administrar cuentas y desde ahí se podrá crear una. A continuación veremos un ejemplo con una captura de pantalla:

Sin embargo existe otra alternativa, la cual usaremos para administrar no solo usuarios, sino también

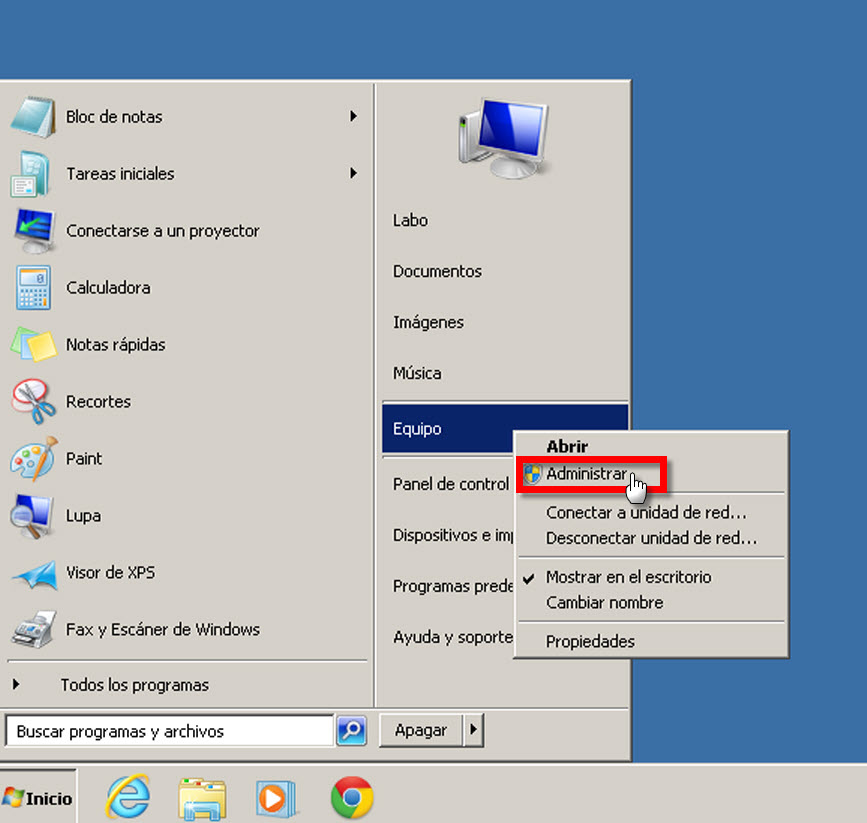

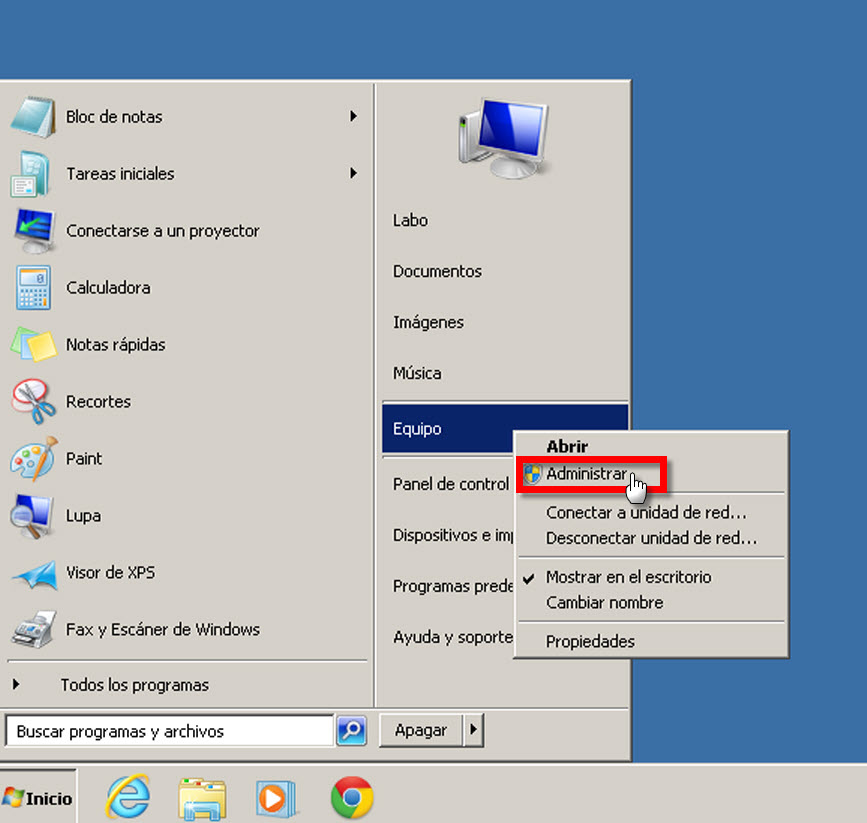

grupos. Puede crearse desde el menú Administrar, al cual se accede mediante clic con el botón derecho sobre el ícono “Mi PC” o “Equipo” como se muestra en la siguiente captura:

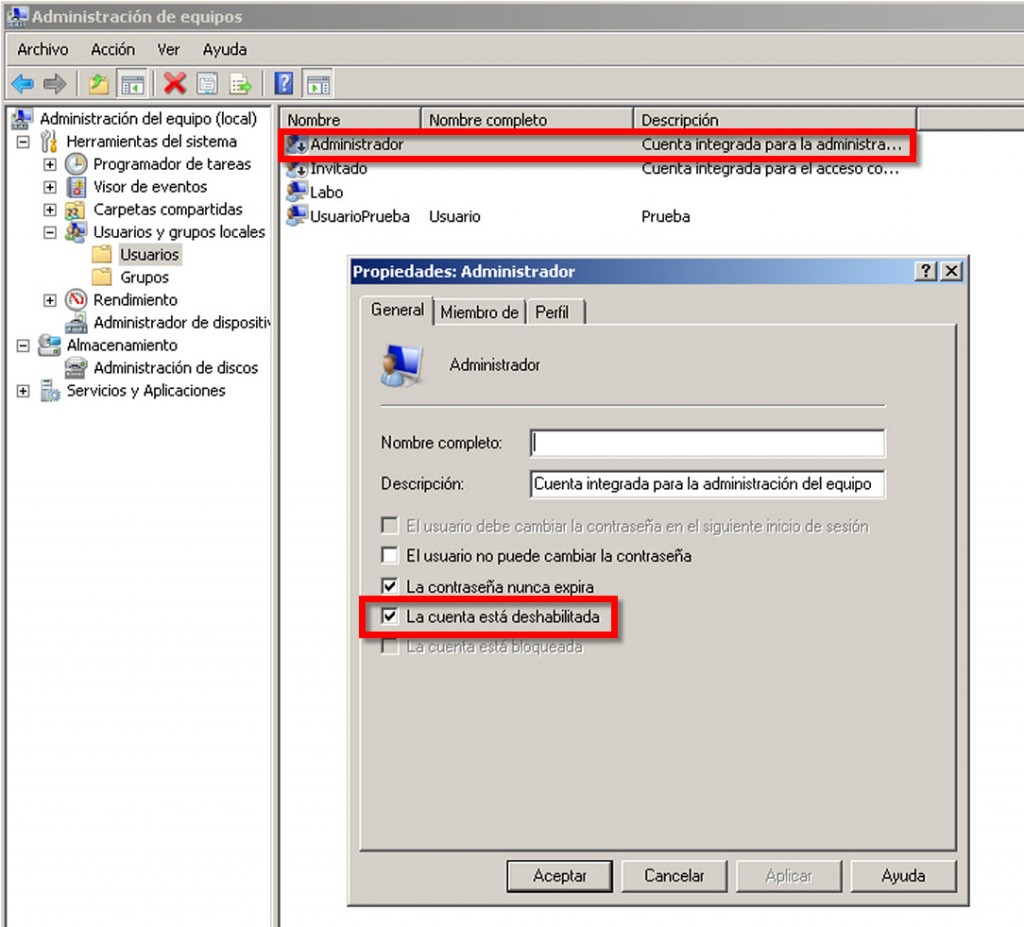

Una vez dentro del menú solo basta ir a la carpeta de usuarios para crear uno nuevo. En la siguiente captura veremos cómo hacerlo:

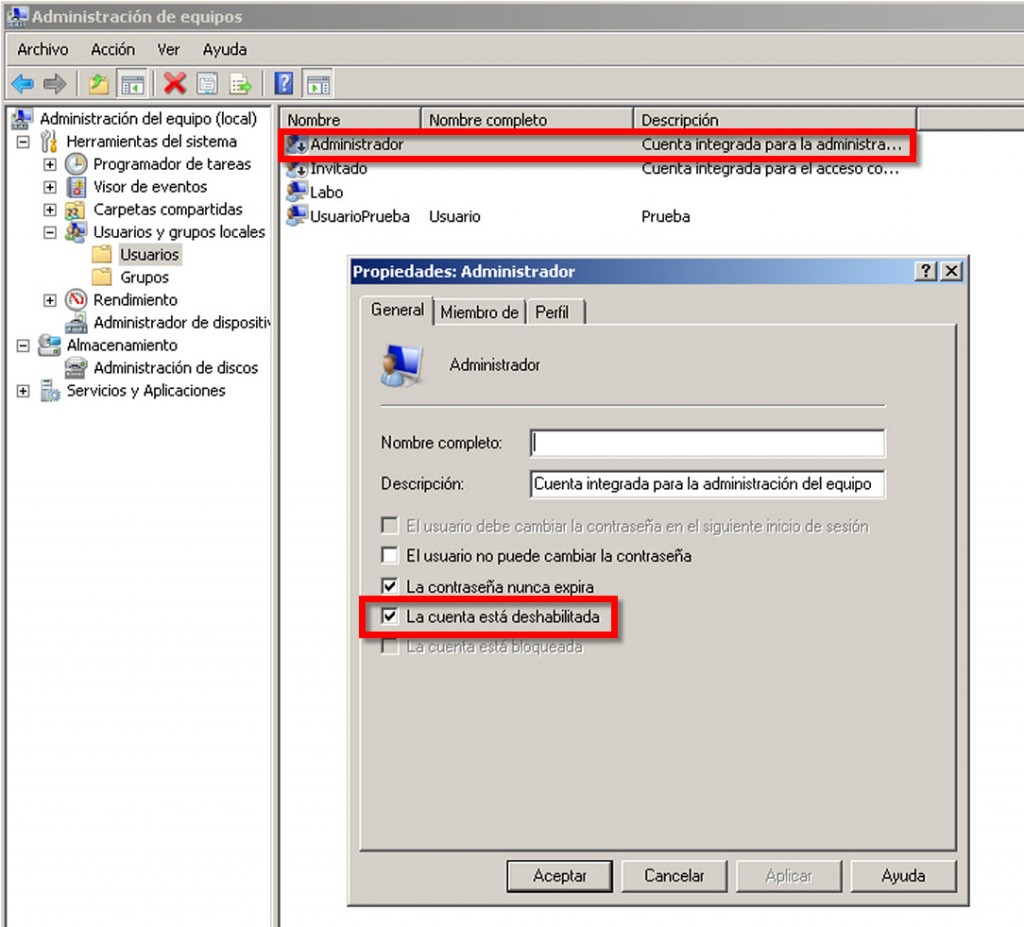

Tal como vemos en el ejemplo, una vez dentro de la carpeta Usuarios (paso 1) se ven los perfiles creados en dicho sistema. Para crear el nuevo, solo basta hacer clic con el botón derecho y seleccionar la primer opción cómo se muestra en el paso 2.

Un punto a remarcar es que en el ejemplo se muestra el Administrador deshabilitado (lo indica el símbolo de la flecha apuntando hacia abajo). En este caso particular el primer perfil creado es llamado Labo, y cuenta con permisos de administrador.

Es muy importante

habilitar el Administrador antes de quitar permisos, ya que una vez hechos los cambios, de requerir permisos de este tipo, simplemente no se tendrán. Por eso es recomendable habilitarlo y definir una

contraseña fuerte y robusta. Para habilitar esta cuenta Administrador, basta con acceder al mismo y desmarcar “La cuenta está deshabilitada” como se muestra a continuación:

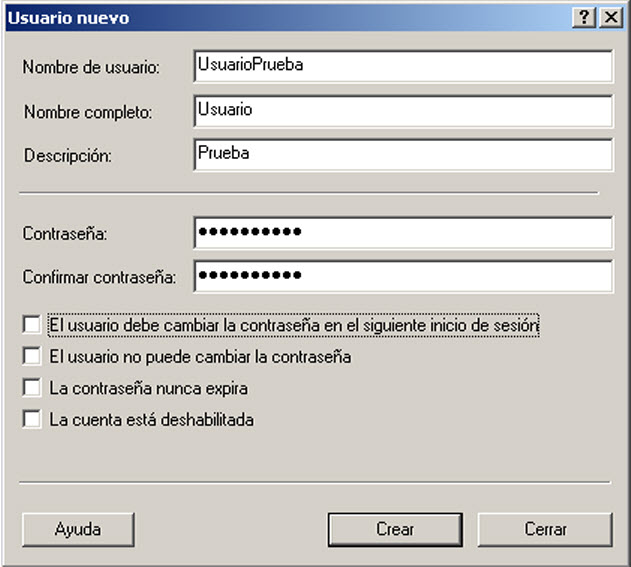

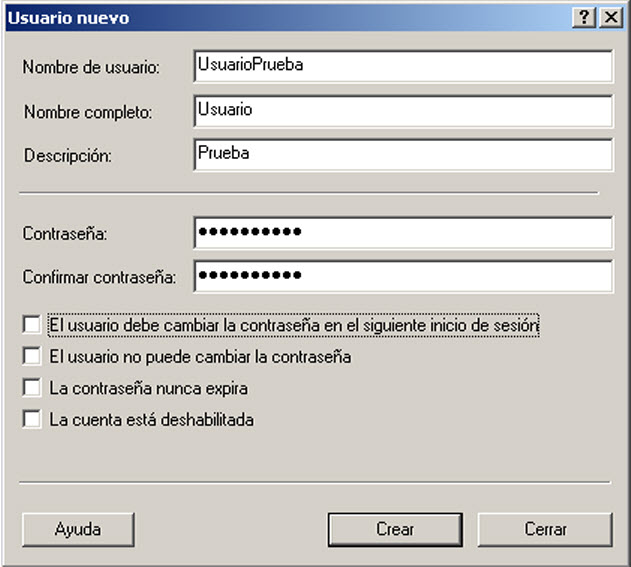

Una vez que se accede a crear el nuevo usuario, se muestra una ventana como vemos a continuación:

Aquí se definen el nombre con el cual se iniciará la sesión (Usuario), junto con su respectiva contraseña de inicio de sesión, en conjunto con otras opciones para activar. Crear diferentes sesiones permite crear grupos y administrarlos a todos por igual, facilitando la tarea como veremos un poco más adelante.

Trasladando los permisos a las carpetas

Una vez creadas las respectivas sesiones para cada persona que usará la computadora, como Administrador, se pueden definir los permisos en diferentes directorios para tener (o denegar) acceso de escritura o lectura. En esta parte veremos cómo restringir a los invitados, para que no puedan crear ni modificar archivos en un determinado directorio dentro del disco C (raíz).

Para esto se debe hacer clic con el botón derecho en el directorio a modificar los permisos, en este caso lo haremos con la carpeta llamada “CarpetaPrueba” dentro disco C. Una vez desplegado el menú, debe accederse a Propiedades tal como lo muestra la siguiente captura de pantalla:

Dentro del menú de propiedades deben seguirse algunos pasos, los cuales mostraremos con una captura de pantalla a continuación para su mejor comprensión:

- En primer lugar se debe acceder a la solapa “Seguridad”

- El segundo paso es marcar el grupo a restringir

- Una vez seleccionado el grupo, se debe hacer clic en el botón “Editar…” el cual abrirá una nueva ventana donde permitirá editar los permisos

- Esta nueva ventana muestra los que posee este conjunto de usuarios en este directorio, donde también se puede permitir o denegar permisos. En este caso, para el ejemplo, decidimos denegar todos los permisos para que los invitados de este grupo no tengan acceso.

De esta forma, al intentar crear una carpeta dentro del disco C, esto es denegado por políticas de permisos como vemos a continuación:

Puede verse que el usuario creado al principio ya no cuenta con permisos para acceder en el directorio creado por el Administrador en la raíz (disco C).

Permisos y políticas en grupos de usuarios

De la misma forma que vimos cómo crear usuarios al principio, se pueden crear los grupos para incluirlos y administrarlos. En el hipotético caso de que varias personas usen diferentes perfiles para acceder al ordenador y usar sus aplicaciones, esto puede restringirse mediante políticas al grupo asociado. Para hacer esto es necesario ingresar a:

Panel de control > Todos los elementos de Panel de control > Herramientas administrativas > Directivas de Seguridad Local

Para este ejemplo crearemos una regla para denegar la ejecución de todas las aplicaciones a los usuarios dentro del grupo “HogarProtegido”, dentro del cual hemos puesto a todos excepto a Administrador. Basta con hacer clic con el botón derecho para crear una nueva regla, como en la captura de pantalla a continuación:

El primer paso en esta instancia es acceder a “Reglas ejecutables” (número 1); en el panel derecho se crea la regla (número 2) y luego se puede acceder a ella para ver su configuración (número 3). Aquí se puede ver el nombre que la identifica. La acción de la misma es “Denegar”, en este caso, la ejecución de aplicaciones. Por último vemos a qué grupo se aplica esta politica (grupo local Labo-PC\HogarProtegido). Cabe destacar que también

pueden añadirse excepciones, como por ejemplo permitir usar el navegador y aplicaciones ofimáticas.

Una vez realizado esto se debe acceder a la carpeta “Niveles de seguridad”, en la cual se preestablecerá automáticamente la configuración de seguridad:

En el panel derecho basta con posicionarse sobre el nivel deseado y hacer

clic derecho para establecerlo como predeterminado. En este caso predeterminamos el nivel “No permitido” para ver su comportamiento.

Después habrá que posicionarse sobre el directorio “Directivas de restricción de software” como se marca con el número 1. En segundo lugar, sobre la ventana derecha hacer doble clic en “Cumplimiento” (numero 2) donde aparecerá una ventana como la siguiente:

Dentro de la ventana marcada con el número 3, pueden usarse configuraciones como la de aplicar directivas de restricción a todos los usuarios excepto a los administradores locales, entre otras que pueden apreciarse.

Una vez aplicadas estas reglas, cualquiera de los perfiles pertenecientes a este grupo (HogarProtegido), al intentar ejecutar cualquier aplicación verá un mensaje como el siguiente:

Como puede verse, gracias a la política establecida

se evitó la ejecución del navegador.

Pero ¿para qué sirve todo esto?

Este tipo de configuraciones son las que hacen que el Sistema Operativo se vuelva más fuerte y robusto, sobre todo cuando el equipo es utilizado por varias personas y si su dueño desconoce la actividad que cada una de estas realizan con el ordenador.

También es una muy buena forma de reducir las infecciones de malware en el equipo, permitiendo controlar qué aplicaciones utilizan las demás personas.

Esto puede volverse muy útil a la hora de aplicar restricciones en aplicaciones para el cuidado de los más pequeños, ya que desde esta sección se puede bloquear el uso de aplicaciones podrían poner en riesgo la integridad del equipo o el mundo digital de los niños.

Llevándolo a un escenario real, un padre podría bloquear la ejecución de juegos pero permitir la ejecución de herramientas ofimática para realizar trabajos del colegio. De esta forma, reduciría el tiempo de distracción en juegos por parte del joven, en combinación con control parental en el uso de Internet, que podría lograr el uso más productivo del equipo para los jóvenes.

Como consejo debemos decir que es muy recomendable, como dueño de un equipo, utilizar estos perfiles con mínimos privilegios

y, a continuación, en

y, a continuación, en